0x00前言

根据自己做的笔记总结一下应急响应的大致流程,也是对学习阶段的一个总结,应急响应也是安全攻防里比较重要的一个环节。

0x01常见事件

1、web入侵:网页挂马,主页被篡改,webshell

2、系统入侵:病毒木马,勒索软件,远控后门

3、网络攻击:DDOS攻击,DNS劫持,ARP欺骗

0x02入侵排查思路

Windows入侵排查

一、检查系统账号安全

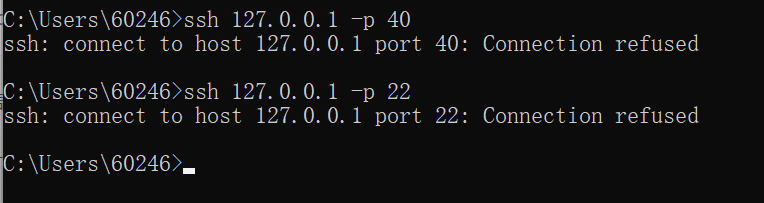

1、检查服务器是否存在弱口令,SSH端口是否公网开放

(1)询问管理员

(2)使用CMD访问服务器IP端口检查,-p 端口

未开放端口

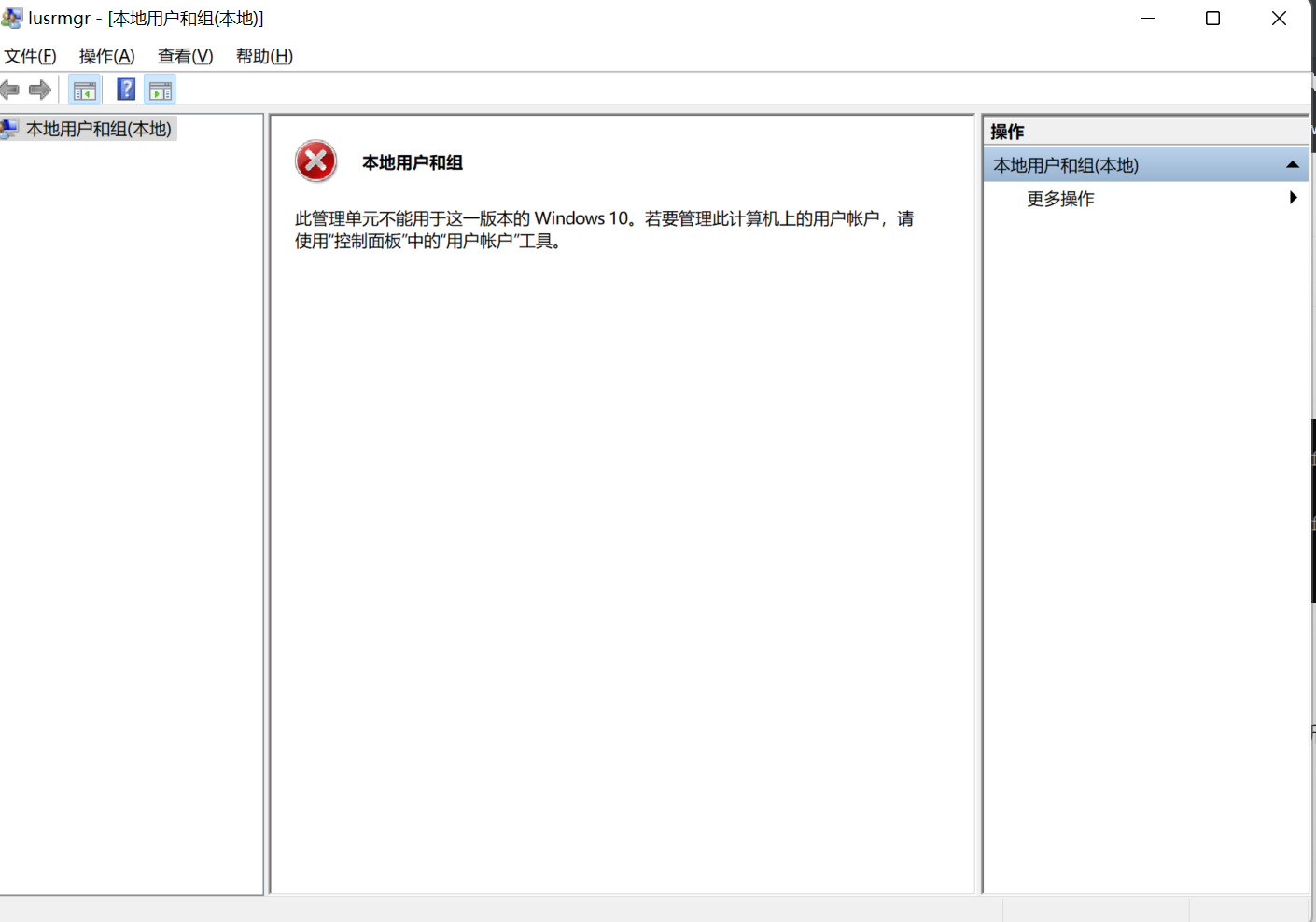

2、检查服务器是否存在可疑账号或新增账号

cmd窗口输入lusrmgr.msc命令,该命令用于查看是否有新增账号,若在管理员组内发现新增,立即禁用或删除

3、查看服务器是否存在隐藏账号、克隆账号

(1)打开注册表查看管理员对应键值

(2)使用D盾_web查杀工具,可以对克隆账号检测

如何识别隐藏账号

一般账号的后面是没有$符号的,隐藏账号通常会在最后会由一个$

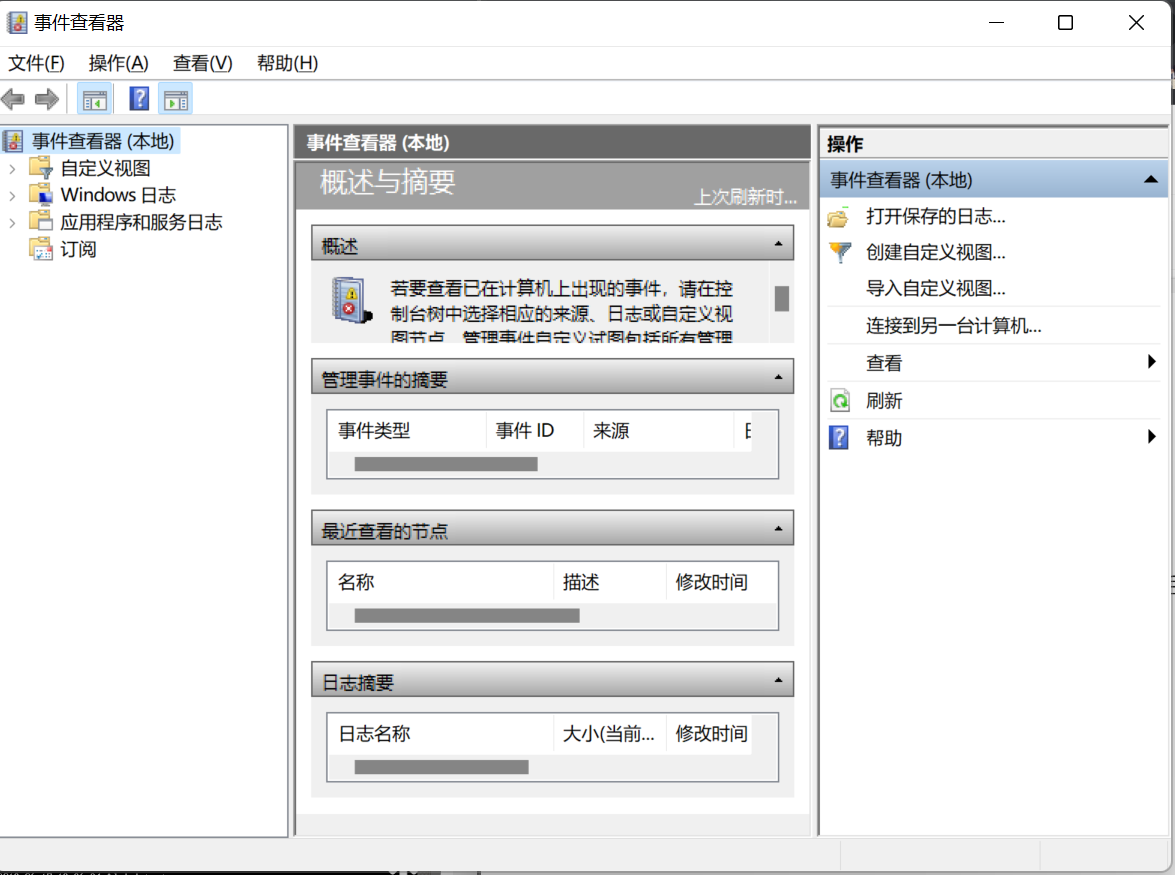

4、结合日志,查看管理员登录时间和用户是否存在异常

(1)Win+R或CMD窗口运行eventvwr.msc,打开事件查看器

(2)使用Log Parser工具导出Windows安全日志

二、检查异常的端口和进程

1、检查端口是否存在外连IP,可疑链接

(1)CMD窗口运行netstat -ano命令查看当前网络连接

(2)根据上一步查出来的连接定位到pid,通过tasklist命令定位进程

tasklist | findstr “pid”

2、进程

(1)Win+R或CMD窗口运行msinfo32命令,点击软件环境——>正在运行任务,查看进程详细信息,如路径,pid,创建日期,运行时间…

(2)打开D盾_web查杀工具,对进程查看,多注意没有数字签名信息的进程

(3)通过微软的Process Explorer工具进行排查

(4)查看可疑的进程和子进程:

没有签名验证的进程

没有描述信息的进程

进程的宿主

进程的路径是否合法

CPU或内存资源占用长时间过高的进程

3、其他命令技巧

(1)查看端口对应的pid

netstat -ano | findstr “port”

(2)查看进程对应的pid

tasklist | findstr “pid”

(3)查看进程对应的程序位置

wmic,之后输入process

(4)查看进程的服务提供商和pid

tasklist /svc

(5)查看Windows服务所对应的端口

%system%/system32/drivers/etc/services

一般%system%就是C:\Windows

三、检查启动项,计划任务,服务

1、检查服务器是否有异常的启动项

(1)开始->所有程序->启动,一般情况下,该目录是空目录,检查是否有不正常程序在此目录

(2)Win+R运行msconfig,查看是否存在命名异常的启动项目,若有则取消勾选并删除

(3)Win+R运行regedit注册表,查看三个注册表项

HKEY_CURRENT_USER\software\micorsoft\windows\currentversion\run HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

(4)利用安全软件查看启动项和开机自启

(5)组策略管理,Win+R运行gpedit.msc

2、检查计划任务

(1)开始->设置->控制面板->计划任务,查看计划任务属性,查看木马是否设置了计划定时启动

(2)CMD窗口输入at,检查计算机与网络其他计算机会话或计划任务,若存在,检查是否正常连接

注:at命令已经被高版本Windows弃用,使用的是schtasks.exe

3、服务自启动

Win+R或CMD窗口打开services.msc,注意查看服务状态和启动的类型,是否有异常服务

四、检查系统相关信息

1、查看系统版本和补丁信息,及时更新到最新版本

Win+R或CMD窗口打开systeminfo,查看系统信息

2、查找可疑目录和文件

(1)查看用户目录,新建的账号会在这个目录生成一个用户目录,查看是否有新建用户目录

Window 2003

C:\Documents and Settings

Window 2008R2

*C:\Users*

(2)开始->运行,输入**%UserProfile%\Recent**,查看最近打开分析可疑文件

(3)在服务器各个目录,根据时间排序查找可疑文件

(4)回收站、浏览器下载记录,浏览器历史记录

(5)修改时间在创建时间之前为可疑文件

3、得到webshell或木马的创建时间,找出同时间创建的文件

(1)利用registry workshop注册表编辑器的搜索功能,可以找到最后写入时间区间的文件

(2)利用计算机自带文件搜索功能,制定修改时间进行搜索

五、自动化查杀

1、病毒查杀

各大杀毒厂商,更新最新病毒库,全盘扫描

2、webshell查杀

webshell查杀工具,采取2款以上,互补规则库不足的问题

六、日志分析

1、系统日志

(1)开启审核策略,当出现紧急情况可查看系统日志文件,排除故障,追查入侵者的信息

(2)Win+R或CMD窗口运行eventvwr.msc命令,打开事件查看器

(3)导出应用程序、安全和系统日志,用Log Parser进行分析

2、WEB访问日志

(1)找到中间件的web日志,常见的中间件日志路径

Apache

apache默认日志在安装目录下的logs目录中,例如:D:\Apache Software Foundation\Apache2.2\logs (Windows)

/var/log/apache2 (Linux)

Tomcat

一是运行中的日志catalina.out,它主要记录运行的一些信息,尤其是一些异常错误日志信息。

二是访问日志信息access.date.log,它记录的访问的时间,IP,访问的资料等相关信息。

(2)Windows下使用EmEditor进行日志分析

(3)Linux下使用shell相关命令分析

Windows工具

一、病毒分析

PCHunter:http://www.xuetr.com

Process Explorer:https://docs.microsoft.com/zh-cn/sysinternals/downloads/process-explorer

processhacker:https://processhacker.sourceforge.io/downloads.php

autoruns:https://docs.microsoft.com/en-us/sysinternals/downloads/autoruns

OTL:https://www.bleepingcomputer.com/download/otl/

SysInspector:http://download.eset.com.cn/download/detail/?product=sysinspector

二、病毒查杀

卡巴斯基

火绒安全

360杀毒

三、病毒动态

微步情报社区

火绒安全论坛:http://bbs.huorong.cn/forum-59-1.html

爱毒霸社区:http://bbs.duba.net

腾讯电脑管家:http://bbs.guanjia.qq.com/forum-2-1.html

四、在线病毒扫描

http://www.virscan.org 多引擎在线病毒扫描网 v1.02,当前支持 41 款杀毒引擎

https://habo.qq.com 腾讯哈勃分析系统

https://virusscan.jotti.org Jotti恶意软件扫描系统

http://www.scanvir.com 针对计算机病毒、手机病毒、可疑文件等进行检测分析

五、webshell查杀

D盾_Web查杀:http://www.d99net.net/index.asp

河马webshell查杀:http://www.shellpub.com

深信服Webshell网站后门检测工具:http://edr.sangfor.com.cn/backdoor_detection.html

Linux入侵排查

一、账号安全

1、用户信息文件

/etc/passwd

root:x:0:0:root:/root:/bin/bash

用户名:密码:用户ID:组ID:用户说明:家目录:登陆之后shell

2、用户影子文件

/etc/shadow

root:$6$oGs1PqhL2p3ZetrE$X7o7bzoouHQVSEmSgsYN5UD4.kMHx6qgbTqwNVC5oOAouXvcjQSt.Ft7ql1WpkopY0UV9ajBwUt1DpYxTCVvI/:16809:0:99999:7:::

用户名:加密密码:密码最后一次修改日期:两次密码的修改时间间隔:密码有效期:密码修改到期到的警告天数:密码过期之后的宽限天数:账号失效时间:保留

拓展命令

who 查看当前登录用户(tty是本地登录,pts是远程登录)

w 查看系统信息,想知道某一时刻用户的行为

uptime 查看登录多久、多少用户、负载

1 | 1、查询特权用户特权用户(uid 为0) |

二、历史命令

1、**.bash_history**文件记录了账号执行过系统命令

2、/home存放普通账号的历史命令,/root存放的是root用户历史命令

为历史命令增加登录的IP地址,执行命令时间等信息

(1)保存一万条命令

sed -i ‘s/^HISTSIZE=1000/HISTSIZE=10000/g’ /etc/profile

(2)在/etc/profile文件尾部添加配置信息

USER_IP=who -u am i 2>/dev/null | awk '{print $NF}' | sed -e 's/[()]//g'

if [ “$USER_IP” = “” ]

then

USER_IP=hostname

fi

export HISTTIMEFORMAT=”%F %T $USER_IP whoami “

shopt -s histappend

export PROMPT_COMMAND=”history -a”

(3)source /etc/profile生效配置

3、history -c 清除历史操作命令

不会清除保存在文件中的记录,手动删除**.bash_profile**

入侵排查

cat .bash_history >> history.txt

三、检查异常端口

netstat -antlp|more

查看下pid所对应的进程文件路径

ls -l /proc/$PID/exe

四、检查异常进程

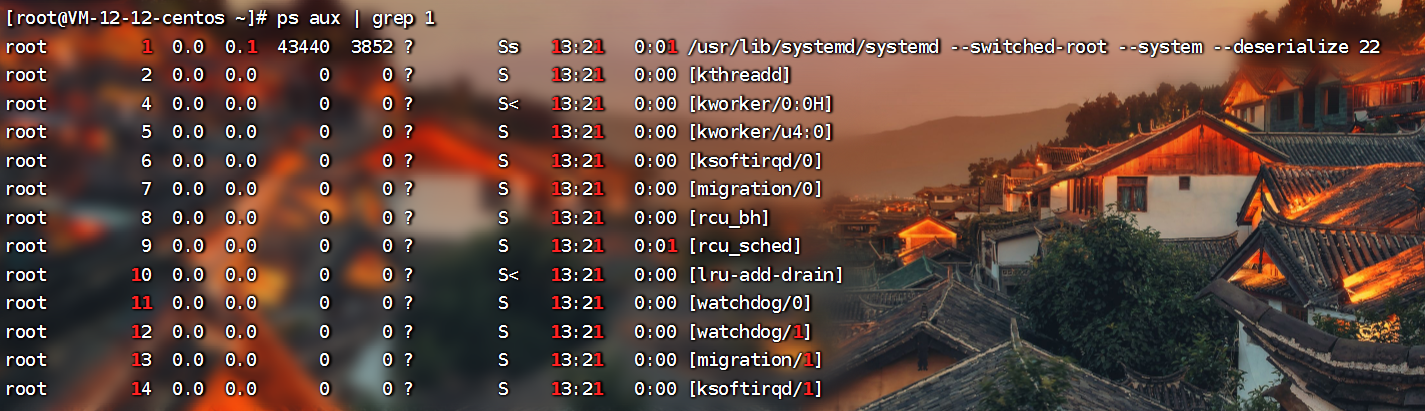

使用ps命令分析进程

ps aux | grep pid

aux可以看进程占用的cpu、mem、虚拟内存

五、检查开机启动项

| 运行级别 | 含义 |

|---|---|

| 0 | 关机 |

| 1 | 单用户模式,可以想象为windows的安全模式,主要用于系统修复 |

| 2 | 不完全的命令行模式,不含NFS服务 |

| 3 | 完全的命令行模式,就是标准字符界面 |

| 4 | 系统保留 |

| 5 | 图形模式 |

| 6 | 重启动 |

默认为3级别

查看当前级别命令

runlevel

开机启动配置文件

/etc/rc.local

/etc/rc.d/rc[0~6].d

当需要开机时自动启动脚本时,将脚本放到/etc/init.d目录下,在/etc/rc.d/rc*.d中建立软链接

ln -s /etc/init.d/sshd /etc/rc.d/rc3.d/S100ssh

入侵排查

启动项

more /etc/rc.local /etc/rc.d/rc[0~6].d

ls -l /etc/rc.d/rc3.d/

六、检查定时任务

1、利用crontab创建计划任务

crontab -l 列出某个用户cron服务的详细内容

默认写的crontab文件会存在 /var/spool/cron/用户名

crontab -r 删除每个用户cront任务(会删除所有计划任务)

crontab -e 使用编辑器编辑当前的crontab文件

2、利用anacron实现异步定时任务调度

若每天运行 /home/backup.sh脚本

vi /etc/anacrontab @daily 10 example.daily /bin/bash /home/backup.sh

当服务器在backup.sh运行时是关机的,anacron会在开机十分钟后运行它,无需等待7天

入侵排查

/var/spool/cron/*

/etc/crontab

/etc/cron.d/*

/etc/cron.daily/*

/etc/cron.hourly/*

/etc/cron.monthly/*

/etc/cron.weekly/*

/etc/anacrontab

/var/spool/anacron/*

more /etc/cron.daily/*

查看目录下所有文件

七、检查服务

服务自启动

(1)chkconfig命令

命令组合

chkconfig [–level 运行级别] [独立服务名] [on|off]

chkconfig -level 2345 httpd on 开启自启动 //修改level为2345自启动

chkconfig httpd on (默认level是2345)

(2)修改文件

向**/etc/re.d/rc.local**文件加入

/etc/init.d/httpd start

(3)使用ntsysv命令管理自启动,可管理独立服务和xinetd服务

入侵排查

1、查询已安装的服务

RPM包安装

chkconfig –list 查看服务自启动状态

px aux | grep crond 查看当前服务

一般源码包安装的位置在**/usr/local**

service httpd start

搜索**/etc/rc.d/init.d/** 查看是否存在

八、检查异常文件

1、查看敏感目录,可多注意**/tmp**目录下的文件和部分隐藏文件夹

2、得到发现的webshell或远控木马,查看同一时间创建的文件

find /opt -iname “*“ -atime 1 -type f

可以找出 /opt文件夹前一天访问过的文件

3、针对可以文件可使用stat进行创建修改时间

九、检查系统日志

日志默认存放 /var/log

查看日志配置情况 /more/etc/rsyslog.conf

| 日志文件 | 说明 |

|---|---|

| /var/log/cron | 记录了系统定时任务相关的日志 |

| /var/log/cups | 记录打印信息的日志 |

| /var/log/dmesg | 记录了系统在开机时内核自检的信息,也可以使用dmesg命令直接查看内核自检信息 |

| /var/log/mailog | 记录邮件信息 |

| /var/log/message | 记录系统重要信息的日志。这个日志文件中会记录Linux系统的绝大多数重要信息,如果系统出现问题时,首先要检查的就应该是这个日志文件 |

| /var/log/btmp | 记录错误登录日志,这个文件是二进制文件,不能直接vi查看,而要使用lastb命令查看 |

| /var/log/lastlog | 记录系统中所有用户最后一次登录时间的日志,这个文件是二进制文件,不能直接vi,而要使用lastlog命令查看 |

| /var/log/wtmp | 永久记录所有用户的登录、注销信息,同时记录系统的启动、重启、关机事件。同样这个文件也是一个二进制文件,不能直接vi,而需要使用last命令来查看 |

| /var/log/utmp | 记录当前已经登录的用户信息,这个文件会随着用户的登录和注销不断变化,只记录当前登录用户的信息。同样这个文件不能直接vi,而要使用w,who,users等命令来查询 |

| /var/log/secure | 记录验证和授权方面的信息,只要涉及账号和密码的程序都会记录,比如SSH登录,su切换用户,sudo授权,甚至添加用户和修改用户密码都会记录在这个日志文件中 |

分析日志部分命令

1 | 1、定位有多少IP在爆破主机的root帐号: |

Linux工具

一、Rootkit查杀

chkrootkit

rkhunter

网址:http://rkhunter.sourceforge.net

二、病毒查杀

Clamav

网址:http://www.clamav.net/download.html

三、webshell查杀

深信服webshell后门查杀工具

http://edr.sangfor.com.cn/backdoor_detection.html

四、RMP check检查

可检查系统完整性,查看命令是否被替换

./rpm -Va > rpm.log

rpm -qf /bin/ls 查询ls命令属于哪个软件包

五、Linux安全检查脚本

Github项目地址:

https://github.com/grayddq/GScan

https://github.com/ppabc/security_check

https://github.com/T0xst/linux

0x03发现隐藏后门

1、MD5校验

文件hash值计算

1 | def md5sum(file): |

2、diff命令

diff -c -a -r filefold1 filefold2

对比两者文件夹的差异

3、版本控制工具

git有add commit push,查看历史提交版本,查看文件修改内容,从而查看被篡改的地方

4、文件对比工具

Beyond Compare

下载地址:http://www.scootersoftware.com/download.php

WinMerge

下载地址:https://winmerge.org/downloads/

0x04部分勒索病毒引擎

360勒索病毒搜索引擎,支持检索超过800种常见勒索病毒

腾讯 勒索病毒搜索引擎,支持检索超过 300 种常见勒索病毒

启明VenusEye勒索病毒搜索引擎,超300种勒索病毒家族

https://lesuo.venuseye.com.cn/

奇安信勒索病毒搜索引擎

https://lesuobingdu.qianxin.com/

深信服勒索病毒搜索引擎